一、實驗概述

本實驗旨在通過實際操作,掌握基于Microsoft Threat Management Gateway(TMG)防火墻的安全策略配置,并結合后端Web服務器虛擬機,構建一個安全的網絡服務環境。實驗模擬了計算機軟硬件及輔助設備零售企業的典型網絡拓撲,其中TMG防火墻作為邊界安全設備,對內部Web服務器進行保護與訪問控制。

二、實驗拓撲與目標

網絡拓撲簡述:

外部網絡: 模擬互聯網環境(如192.168.1.0/24)。

TMG防火墻: 部署于邊界,配置雙網卡,分別連接外部網絡與內部受信網絡。

* 內部網絡: 受信網絡(如10.0.0.0/24),其中運行一臺提供“計算機軟硬件及輔助設備零售”官網服務的Web服務器虛擬機。

核心任務目標:

1. 基礎網絡配置: 為TMG防火墻及內部Web服務器正確配置IP地址、網關,確保網絡連通性。

2. TMG防火墻策略配置: 創建訪問規則,允許外部客戶端訪問內部Web服務器的HTTP(80端口)及HTTPS(443端口)服務,同時默認阻止其他所有入站流量。

3. Web服務器發布: 在TMG上配置“Web服務器發布規則”,將內部Web服務器的服務安全地發布到互聯網。

4. 安全驗證: 從外部網絡客戶端嘗試訪問Web服務,驗證策略生效情況,并使用TMG日志驗證訪問記錄。

三、關鍵步驟、配置命令與截圖

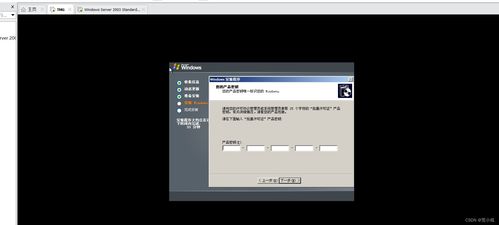

步驟1:網絡基礎配置

- TMG網絡配置: 在TMG管理控制臺中,配置網絡適配器。外部網卡(如192.168.1.10/24,網關指向外部路由器),內部網卡(如10.0.0.1/24)。

- 關鍵命令/操作位置: TMG控制臺 ->

網絡連接->網絡適配器。

- 驗證截圖: 截圖顯示兩塊網卡的IP配置正確,并能從TMG ping通外部網關(如192.168.1.1)和內部Web服務器(10.0.0.2)。

- Web服務器配置: 在虛擬機中,將Web服務器(如IIS)的IP地址設置為10.0.0.2/24,默認網關指向TMG內部接口IP(10.0.0.1)。

- 驗證截圖: 截圖顯示Web服務器網絡配置及本地IIS默認網站運行正常。

步驟2:配置TMG防火墻訪問規則

- 創建“允許外部訪問Web”規則:

- 操作位置: TMG控制臺 ->

防火墻策略。

- 關鍵配置:

- 規則名稱:

Allow<em>HTTP</em>HTTPS<em>To</em>WebServer

- 操作為:

允許

- 協議:

HTTP和HTTPS

- 源:

外部(網絡)

- 目標:

內部->添加-> 選擇Web服務器計算機對象或直接輸入IP(10.0.0.2)

- 用戶集:

所有用戶

- 配置截圖: 截圖清晰顯示新建規則的屬性配置頁面,特別是協議、源、目標設置。

- 確保默認規則生效: 檢查并確保TMG末尾的默認規則是“拒絕所有”的防火墻策略。

步驟3:發布內部Web服務器

- 創建Web發布規則:

- 操作位置: TMG控制臺 ->

防火墻策略-> 右側任務窗格點擊發布網站。

- 關鍵配置:

- 規則名稱:

Publish<em>Retail</em>Web_Server

- 選擇

發布單個網站或負載平衡器。

- 服務器連接安全:

使用不安全的連接發布的Web服務器或服務器場。

- 內部發布細節:內部站點名稱填寫

10.0.0.2(或服務器主機名)。

- 公共名稱細節:輸入公共域名或外部IP(如

www.example-retail.com或 TMG外部IP192.168.1.10)。

- Web偵聽器:選擇或新建一個偵聽外部IP地址80和443端口的偵聽器。

- 身份驗證委派:選擇

無委派,客戶端無法直接進行身份驗證。

- 用戶集:

所有用戶。

- 配置截圖: 截圖顯示Web發布規則向導的關鍵步驟配置頁面。

- 應用策略更改: 在TMG控制臺頂部點擊

應用按鈕,使所有新配置的策略生效。

- 截圖: 顯示策略應用成功的提示框。

步驟4:功能與安全性驗證

- 外部訪問測試:

- 從外部網絡的客戶端(如IP: 192.168.1.100)打開瀏覽器,輸入TMG防火墻的外部IP地址(

http://192.168.1.10)。

- 預期結果: 成功顯示內部Web服務器(10.0.0.2)上的“計算機軟硬件及輔助設備零售”網站頁面。

- 驗證截圖: 瀏覽器成功訪問網站的截圖。

- 非授權訪問測試:

- 嘗試從外部客戶端訪問Web服務器的其他端口(如FTP 21端口)或使用非HTTP/HTTPS協議訪問。

- 預期結果: 連接被拒絕或超時,證明防火墻默認阻止策略生效。

- 驗證截圖: 可使用

telnet 192.168.1.10 21命令測試,顯示連接失敗。

- TMG日志驗證:

- 操作位置: TMG控制臺 ->

日志和報告-> 查看防火墻日志。

- 關鍵查看: 篩選出源IP為外部測試客戶端(192.168.1.100),目標為Web服務器(10.0.0.2)的日志記錄。應能看到HTTP/HTTPS請求被

允許的記錄,以及可能存在的其他協議被拒絕的記錄。

- 驗證截圖: 截圖顯示TMG日志查詢結果,清晰展示允許和拒絕的訪問條目。

四、實驗

本次實驗成功在一個模擬的零售企業網絡環境中,部署并配置了TMG防火墻以保護內部的Web應用服務器。通過配置精確的防火墻訪問規則和Web發布規則,實現了將“計算機軟硬件及輔助設備零售”網站安全地發布到互聯網,同時遵循了最小權限原則,僅開放必要的服務端口(80/443)。驗證過程表明,TMG防火墻能夠有效控制內外網流量,記錄詳細的訪問日志,為網絡安全管理提供了有力支撐。本實驗的關鍵在于理解網絡拓撲、策略規則的邏輯順序(TMG按順序匹配規則)以及發布規則與訪問規則的協同工作方式。